Google强化Chrome的网站隔离,以保护浏览器免受自己的漏洞

谷歌正在告诉Chrome用户,它已经扩展了一个先进的防御技术,以防止攻击浏览器闪烁渲染引擎中的漏洞。

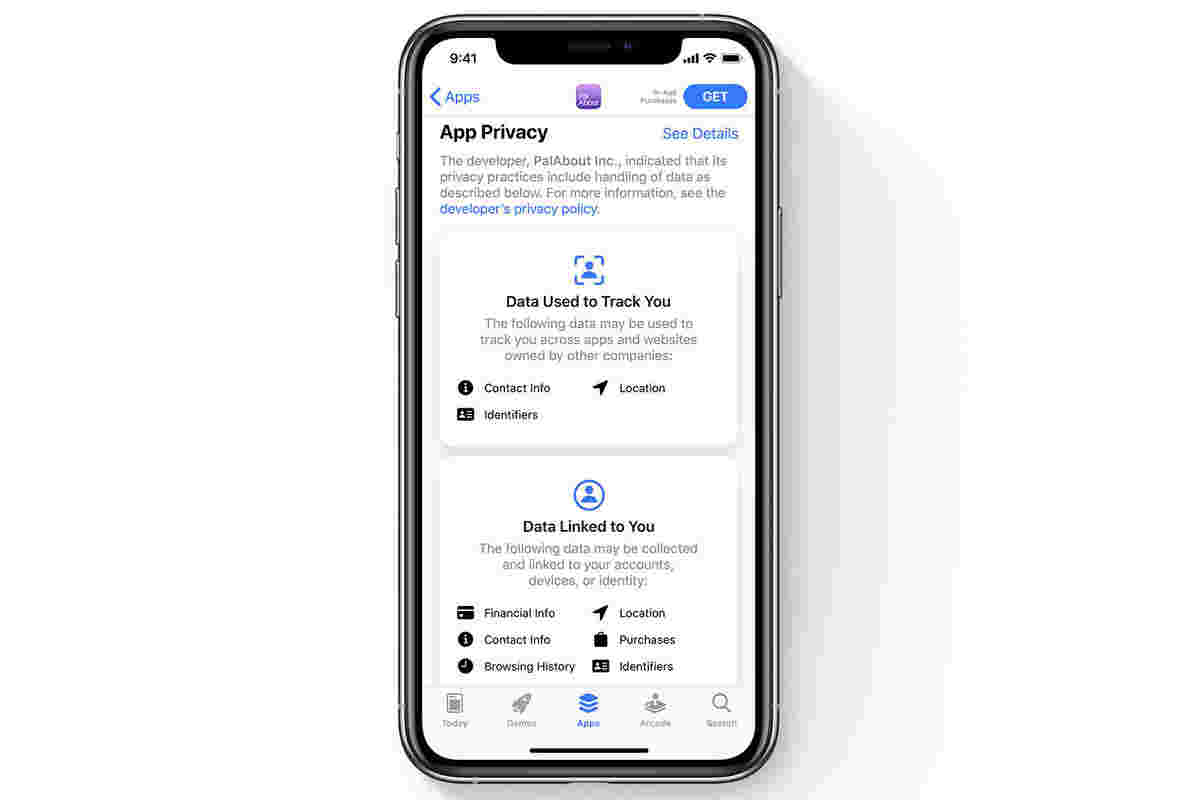

Chrome 77在9月推出但是由Chrome 78由Chrome 78由Chrome 78收到Chefed-Up网站隔离,Where Alex Moshchuk和ŁukaszAfforowicz,这是两个谷歌软件工程师,在10月17日到一家公司博客。“Chrome 77中的网站隔离现在有助于防御明显强烈的攻击,”两人说。“站点隔离现在可以处理甚至严重攻击,其中渲染过程完全通过安全错误完全损害,例如内存损坏错误或通用跨站点脚本(UXSS)逻辑错误。”

由于标签意味着,Chrome的站点隔离将每个闪烁的渲染引擎流程限制为来自单个网站的文档,从而将所有内容隔离在来自其他网站的呈现网站中。这一想法是,如果恶意网站利用漏洞,控制攻击网站的黑客赢得了“T可以访问任何数据,例如在他们自己的刑事网站之外说出极其有价值的公司数据。

谷歌在2018年中期完全实施网站隔离时(借鉴了一年),通过Chrome 67,该技术的主要目的是在当年早些时候揭示片内漏洞时捍卫光谱风格的攻击。

那个现在改变了。

“假设一个攻击者发现并利用了Chrome的渲染引擎中的内存损坏错误,眨眼,”Moshchuk和Afforowicz说。“错误可能允许它们在沙盒渲染器进程中运行任意本机代码,不再被闪烁中的安全检查限制。然而,Chrome的浏览器进程知道渲染器进程专用于哪些站点,因此它可以限制允许整个过程接收整个过程的cookie,密码和站点数据。这使得攻击者窃取横向网站的数据变得更加困难。“

例如,当渲染器的站点隔离被激活时,Cookie和Passwords只能通过这些进程“锁定”到对应站点的。

有导致扩展站点隔离以覆盖闪烁的渲染过程。“过去的经验表明,未来的Chrome发布中将存在潜在利用的错误,”Google-Led铬团队在文件中承认。“M69,5中的M69,5在M71,13中的M69,5中的渲染器组件中有10个潜在的可利用错误。尽管有多年的开发人员教育,模糊,脆弱性奖励计划等,但这卷的错误稳定稳定。请注意,这仅包括向我们报告或由我们的团队找到的错误。“

M69,M70等是Chrome 69,Chrome 70等的铬标签。

Chrome 77的附加站点隔离能力通过Justin Schuh,原理工程师和Chrome Security的主任,当时,当他发推文时,“......工作正在接受来自受损渲染器的攻击的方式,以去年来到去年

与此同时,施力说,虽然工程师正在为Android上的Chrome锻炼网站隔离,但由于“资源消费问题”,也未完成。消费量是实现现场隔离的主要权衡之一,因为增加流程数增加了浏览器的内存消耗高达13%。

截至Chrome 77,Android版也是体育网站隔离,Moshchuk和Afforowicz在两周前在他们的帖子中说。但是,这项技术不是与桌面个人计算机相同的方式启用。

“与我们隔离所有网站的桌面平台不同,Android上的Chrome使用Slimmer的网站隔离,保护更少的网站,以保持低价,写入Moshchuk和Afforowicz。“仅适用于用户使用密码登录的高价值站点的站点隔离。这保护了具有敏感数据的站点,用户可能会关注银行或购物网站,同时允许在不太关键的网站之间共享过程共享。“

密码触发的网站隔离已打开近乎全部 - 99%,Moshchuk和Afforowicz - 在Android设备上具有至少2GB的系统内存。

有关Chrome的网站隔离 - 更多信息 - 可以在Moshchuk以及两个谷歌同事,查理Reis和Nasko Oskov的纸质中找到,在8月份在年度Usenix安全研讨会上提出。

站点隔离已经 - 或者将被其他浏览器占用。当然,在前者中,挪威浏览器依赖于铬的果实,开源项目,产生技术的开源项目,其中包括铬的开源项目,该功率铬。

2月份,Mozilla表示自己的“项目裂变”将向Firefox添加网站隔离,但没有拼出时间表。自那时起,它不清楚莫扎拉已经取得了什么 - 裂变工程集团的初步时事通讯从未被一个较新的注销 - 但开发人员已经减少了典型过程的内存Firefox,如果网站隔离是“t的必要步骤将浏览器击中具有性能点击。

微软将于2018年延迟将Hymerown浏览器技术丢弃在铬的边缘,几乎肯定会出现位点隔离,当时最终首次亮起所谓的“全铬”边缘的稳定版本。

毫不奇怪,谷歌在现场隔离仍然很热。很热。

“我”在我呼叫网站隔离时,我不会夸大浏览器安全自浏览器安全的单一最大进展,因为沙箱的创建是“谷歌”SChuh在10月17日。“它从根本上改变了浏览器可以提供和设置任何现实世界平台的最强安全基线的保证的种类。”