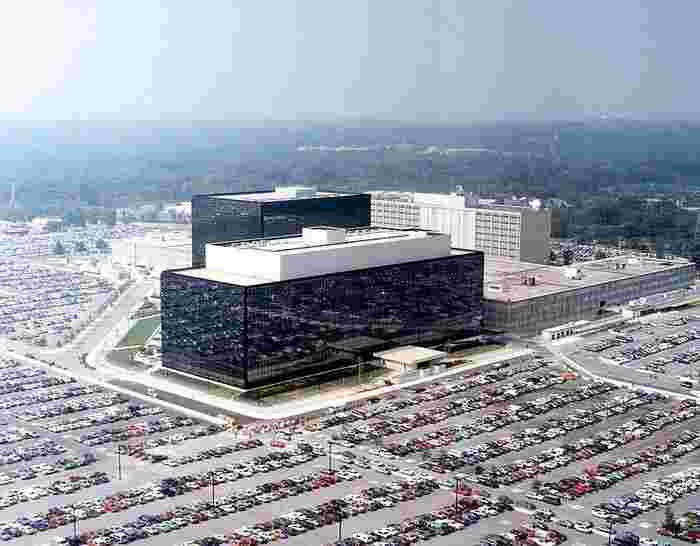

所谓的NSA数据转储包含很少看到的黑客工具

根据安全研究人员的说法,可能属于国家安全局可能属于国家安全局的文件的被盗缓存,这些工具不仅可以工作,而且表明了很少看到的复杂程度。

其中包括可以感染设备固件并持续存在的恶意软件,即使重新安装操作系统。

“这是令人惊恐的,因为它展示了严重的专业知识和技术能力,”纽约大学工程学院助理教授Brendan Dolan-Gavitt说。

他一直是通过缓存的样本文件的研究人员之一,在一个名为Shadow经纪的匿名组在线发布了它们。

据称,这些文件从等式组被盗,这是一个可以与NSA联系的顶级讯连讯州春季团队。

等式组可能有助于开发臭名昭着的Stuxnet计算机蠕虫,并据说已经创建了一个无法删除一旦安装的恶意软件。

研究人员已经发现,样本文件中的黑客工具目标是防火墙和路由器产品,并通过利用软件缺陷来执行此操作,其中一些可能是从未报告过的零天漏洞或缺陷。

星期三,思科确认,示例文件确实包含一个影响公司防火墙软件的一个未知缺陷,并推出了一个修补程序。

其他受影响的供应商包括瞻博网络网络,说他们仍在研究此事,但更多的补丁可能会发生更多的补丁。

Brian Martin是一位受风险安全的安全董事,也一直在研究样本文件,并表示他们还针对中国产品中可能的零天漏洞,包括来自防火墙提供商TOPSEC的产品。

然而,随着研究人员最初担心,黑客可能不会那么危险。例如,样本中发现的漏洞依赖于具有直接访问防火墙的接口,这通常来自互联网用户的限制,Martin表示。

“漏洞仍然很有用,但他们不是别人所害怕的,”他补充道。

尽管如此,黑客工具可能并不容易发展。Dolan-Gavitt表示,在示例文件中也可以针对BIOS的计算机固件的恶意软件。

“BIOS是当系统靴子时运行的第一部代码,因此它可以控制其他一切,”他补充道。

因此,即使重新安装计算机的操作系统,BIOS上安装的任何恶意软件也将继续持续。这可以使其在计算机的网络流量或注入新数据上特别有用。

然而,为了开发恶意软件,造物官将需要对硬件的详细知识,Dolan-Gavitt表示。通常,这不是公开可用的,因此创作者可能会采取逆向工程。

BIOS恶意软件似乎影响思科产品,但周三该公司表示,它已经通过其安全启动启动过程修补了该问题。