融合安全性在IFSEC中占据中心舞台

根据一位行业专家,在数字时代结合了物理和网络智能是克服现代安全管理挑战的关键。

“改变是唯一的常量,处理这是通过在过去的单独筒仓中运行的物理和网络安全性,”在几乎通知的情况下,Sarb Sembhi,Ciscisify Information Security Manager(Cism)和Ciso表示。

“为了应对我们周围世界的不断变化,我们需要在一个安全运营中心[SoC]中一起带来物理和逻辑安全性,以提供一个视图,”他告诉伦敦国际货组织国际会议与会者。

SEMBHI表示,融合安全需求需要的关键驱动因素是,例如,用于中央电视台,加热,照明,空调和火灾报警系统的基础技术基本相同。

“唯一不同的是用于进入这些系统的传感器,但底层技术是相同的,它通常充满漏洞,使其变得容易破解。”

另一个司机在Sembhi表示,有需要的物理和网络安全专业人员一起工作,是黑客不在隔离的情况下不起作用,并将寻求利用漏洞,无论他们发现他们的目标,无论是身体还是在哪里网络世界。

“曾几何时,单个设备有一个有限的入口点,但现在为每个设备,有多个点,黑客可以利用进入,因为有很多不同的技术和组件涉及,”他说。

“每个设备都有一个硬件,软件和存储,在每层都有很多东西可以攻击,在产品甚至离开制造商之前。之后,供应链中有多个点,可以介绍漏洞,即黑客可以利用。“

随着智能房屋,智能建筑和智能城市的出现,在那里有大量的系统连接到彼此和大量的攻击点,他说安全挑战只是为了扩大。

“这就是为什么有融合的SoC是如此重要的原因,因此组织能够在一个地方看待所有这些漏洞。物理安全不再是物理产品,黑客将努力利用他们可以的任何漏洞,而且组织将知道他们正在受到攻击的唯一方式是,如果他们在所有潜在的攻击点都有一个观点,“他添加。

为了帮助满足这种需求,Vidsys主席Maurice Singleton表示,他的组织正在与技术行业的合作伙伴合作,将各种能力在一个融合的平台中聚集在一起,以实现监测,努力认识,管理,反应和缓解。

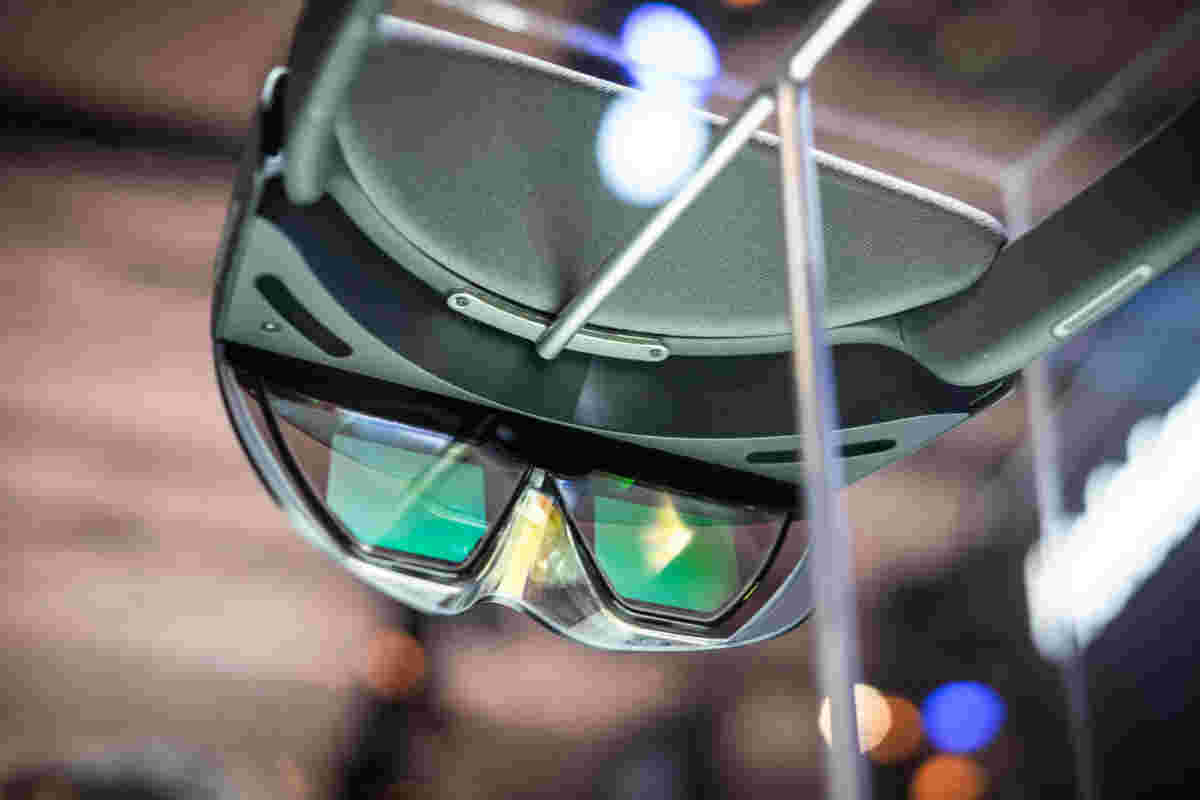

“这是通过从各种不同技术的数据带来数据,包括数十亿个连接设备,这些设备形成了一部分访问控制,视频管理,分析,社交媒体,面部识别和其他生物识别系统的单一,共同的操作平台,”他说。

这种方法表示,Singleton,使组织能够通过过滤噪音和缓解潜在的昂贵风险和威胁来提高其整体安全功能。

“这个单一视图使组织能够实时地响应专业的物理和网络威胁或入侵 - 例如,如果单个员工身份用于访问公司系统的同时访问物理建筑,则提高警报不同的位置。

“它还提供了可用于改进诸如微调程序来衡量其效力的度量标准,”他说。

史蒂文肯尼,行业联络建筑和网络摄像机制造商轴通信的工程表示,对于物理安全从业者来说,要了解他们在网络安全中发挥作用。

“提高对这个问题的认识是我们关注供应链和尽职调查的一部分,”他说,这涉及三层保护,以安全管理,漏洞管理和教育和合作。

Security Management表示,Kenny是关于确保摄像机系统默认通过确保在安装时更改密码,使用该密码,将启用该加密,并且远程访问被禁用。

“还有关于额外的安全功能,如在技术中使用可信平台模块,以减少黑客获得未经授权的访问的机会,”他说。

昆妮说,漏洞管理是关于看系统的完整性。“在英国,我们拥有网络要领计划,使企业能够评估他们如何通过构建安全进入其系统,流程和技术来保护客户,以及它们如何解决和缓解部署后可能出现的漏洞。”

肯尼说,有一个确认物理和IT安全合并。“教育对于追寻传统的物理安全从业者来说很重要,以便他们能够在IT域内工作,而不仅包括基于课堂的培训,而且还包括硬化指南,支持部署系统的人。”

David Humphrey是数字转型公司Micro Focus的David Humphrey表示,是将各种形式的安全智能联合在一起,例如“人类,开源和网络智能与视频和音频分析相结合”。

“虽然这是普遍且经过验证的国家情报机构和国防部门,但它现在才会在商业舞台上出现,但我们需要更广泛地向所有SOC赶出,以便他们充分利用广泛的可用智力来源。“

在数字时代,Humphrey表示,除了安全官员的传统报告外,这些来源包括CCTV,移动摄像头,社交媒体,广播媒体,音频传感器,网站,电子邮件和聊天会话。

通过适当的系统,他表示,组织可以将这些智能来源结合起来预测,预防和或减轻威胁。

但是,尽管在孤岛上工作的物理安全团队无法知道,但如果核心统一安全的创始人James Willison表示,如果被黑客群体妥协,则没有办法。

“需求从未超过它现在具有互联网连接设备的扩散[构成事物(IOT)],因为许多这些设备没有安全性,这是一个大问题,因为大多数物理安全系统现在有一个或多个物联网组件。“

在此背景下,Willison表示,世界ASIS International最大的物理安全协会推出了其企业安全风险管理(ESRM)成熟模型。

“ASIS要求其34,000名成员在ESRM上测试其成熟度,这是关于管理所有安全风险的跨越功能 - 这意味着组织内的所有部门都在一起工作。但很少有组织已经融合了安全中心,这就是我们必须到达的地方,“他说。

威利森表示,这种成熟度模型是融合安全性的关键推动因素,需要最低级别,需要物理,网络团队和其他风险团队在项目中共同努力。

“最高水平,5级,要求所有安全风险缓解活动,由员工向执行级别的单一组织结构报告给单一的安全官员,以及在单一部门管理的所有安全风险,”他说。

在结束时,威丝敦促组织通过查找展示成熟网络安全的物理安全系统的供应商来开始构建融合的安全中心,然后将物理网络团队和顾问汇集在一起。

“接下来,他们应该找到并使用融合的实时监控系统和自动化工具,在购买之前,小心地进行笔测试,同时建立其融合的安全中心和培训团队部署和使用该工具至少三个去过生活前几个月,“他说。