移动用户标识号可以通过Wi-Fi暴露

长期以来,执法机构和黑客通过建立假蜂窝网络塔并欺骗他们的设备连接到它们,可以跟踪移动用户的身份和位置。研究人员现在发现,可以使用简单的Wi-Fi热点更便宜地更便宜。

作为蜂窝塔的设备在工业中是已知的,作为IMSI捕集器,IMSI(国际移动用户身份)是与移动订户绑定并存储在SIM卡上的唯一数字。IMSI捕手可用于跟踪,在某些情况下,对于拦截呼叫,但商业解决方案,例如FBI使用的Stingray是昂贵的。

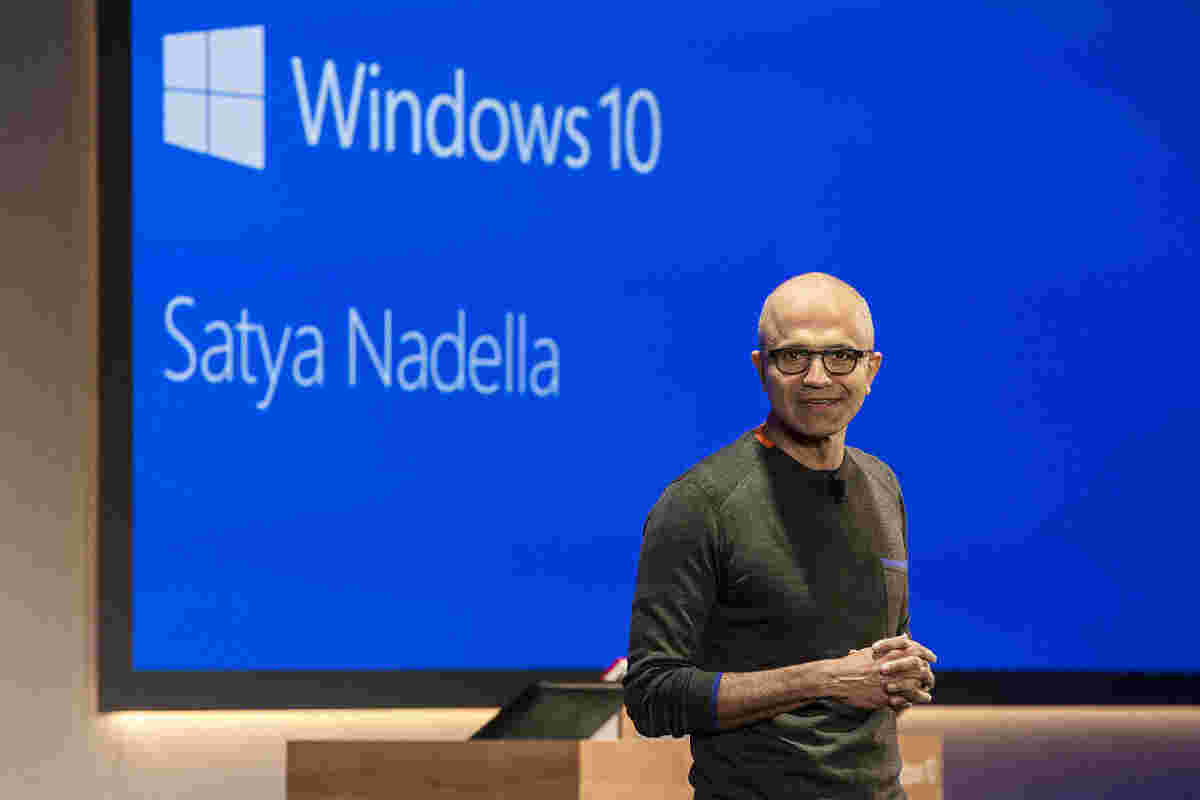

研究人员码头O“Hanlon和Ravishankar Borgaonkar从牛津大学的计算机科学部发现,出于追踪目的,Wi-Fi网络也可用于欺骗移动设备暴露IMSI号码。

这是由于移动数据中的协议和配置缺陷卸载技术,例如自动Wi-Fi连接和Wi-Fi调用移动运营商越来越多地采用,以降低其蜂窝网络上的成本和拥塞。

这些技术支持运行iOS,Android,Windows Mobile和BlackBerry的移动设备,并且在某些情况下,自动Wi-Fi连接的配置文件本身内置于操作系统中。例如,Apple的iOS有超过50个用于自动Wi-Fi的硬编码配置文件,从移动运营商自动启用,只要插入其中一个的SIM卡,就会发现,研究人员发现。

Wi-Fi Auto Connect使用LAN(EAPOL)的可扩展身份验证协议使用使用永久IMSI号码以及临时身份的身份验证方法。IMSI通常用于初始连接和临时身份进行重新认证。

但是,默认情况下,大多数Wi-Fi自动连接实现在“自由主义”对等模式下,它们将始终响应其永久标识的请求 - IMSI。这意味着攻击者可以设置流氓接入点 - 使用SSID匹配设备将自动连接的SSID - 然后仅请求其IMSI进行身份验证。

例如,有人可以设置一个设备,为所有自动Wi-Fi配置文件创建欺骗接入点,以为IOS硬编码,然后抓住所有附近Iphone的IMSI号码,O“Hanlon在黑帽演示文稿期间周四表示。欧洲安全会议在伦敦。

Android需要初始手动配置自动Wi-Fi以后将自动连接到此类网络,但从版本6开始(MarshMoLall),它还为特权应用程序提供了一种由运营商加载的特权应用程序来提供特定于载波特定的配置。

研究人员已通知OS制造商,移动运营商和贸易组GSMA的调查结果,并且Apple已经为IOS 10中的Auto Wi-Fi身份验证添加了“保守派”的同行支持。

在保守的同行模式下,当没有可用的假名标识时,该设备只能响应永久身份的请求,因此在用户已连接到操作员的合法Wi-Fi网络后并使用其IMSI进行身份验证,因此不会欺骗接入点后来能够强迫设备暴露它。

研究人员说,操作系统制造商和运营商承认了问题,但是没有简单的方法来解决它。有可扩展的身份验证协议(EAP)身份验证方法,可在传输层安全性上运行并加密,但需要在移动OS和运算符中支持它们。他们说,部署基于证书的基础设施需要投资,更加努力地维护。

Wi-Fi呼吁遭受类似的问题。该技术允许用户使用加密的IPSec协议连接到操作员的边缘数据包数据网关(EPDG)来通过Wi-Fi进行语音呼叫。这与像WhatsApp或Skype等IP应用程序的语音不同。

IOS和Android设备支持Wi-Fi调用,并使用Internet密钥Exchange协议(IKEv2)进行身份验证。与Wi-Fi Auto Connect一样,IKEv2身份验证也基于IMSI号码的身份,其在EAP-AKA上交换。

研究人员说,EAP-AKA交换机是加密的,但不受证书保护,这意味着他们表示,他们表示他们“重新接触到可以恢复IMSI号码的中间人攻击,这是一个。

好消息是用户可以在设备上禁用Wi-Fi调用,而当这种网络在范围内时,才能禁用自动Wi-Fi。

泄露的IMSI号是一个隐私问题,因为互联网上有服务允许将它们与电话号码匹配,并找到电话号码的所有者的身份并不难。

通常,IMSI号码可用于跟踪和识别谁在某个时间在某个地方处于某个地方。例如,讲话自由不受欢迎的国家的当局可以使用它们来识别未经授权抗议的参与者。